- 动态与公告

- 产品简介

- 新旧版差异说明

- DDoS 防护解决方案对比

- 购买指南

- 快速入门

- 操作指南

- 最佳实践

- 故障处理

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Anti-DDoS Pro Instance List APIs

- Anti-DDoS Advanced Instance APIs

- Protection Configuration APIs

- ModifyPacketFilterConfig

- ModifyDDoSSpeedLimitConfig

- ModifyDDoSGeoIPBlockConfig

- DescribeListWaterPrintConfig

- DescribeListProtocolBlockConfig

- DescribeListProtectThresholdConfig

- DescribeListPacketFilterConfig

- DescribeListDDoSSpeedLimitConfig

- DescribeListDDoSGeoIPBlockConfig

- DescribeListDDoSAI

- DescribeListBlackWhiteIpList

- DescribeBlackWhiteIpList

- DeleteWaterPrintKey

- DeleteWaterPrintConfig

- DeletePacketFilterConfig

- DeleteDDoSSpeedLimitConfig

- DeleteDDoSGeoIPBlockConfig

- DeleteBlackWhiteIpList

- CreateWaterPrintKey

- CreateWaterPrintConfig

- CreateProtocolBlockConfig

- CreatePacketFilterConfig

- CreateDDoSSpeedLimitConfig

- CreateDDoSGeoIPBlockConfig

- CreateDDoSAI

- CreateBlackWhiteIpList

- SwitchWaterPrintConfig

- ModifyCcBlackWhiteIpList

- DescribeCcGeoIPBlockConfigList

- DescribeCcBlackWhiteIpList

- DeleteCcGeoIPBlockConfig

- DeleteCcBlackWhiteIpList

- CreateCcGeoIPBlockConfig

- CreateCcBlackWhiteIpList

- Intelligent Scheduling APIs

- Alarm Notification APIs

- Resource List APIs

- Connection Configuration APIs

- Statistical Report APIs

- Other APIs

- Data Types

- Error Codes

- 常见问题

- DDoS 高防包(旧)

- DDoS 基础防护

- 服务等级协议

- Anti-DDoS Pro 策略

- 词汇表

- 动态与公告

- 产品简介

- 新旧版差异说明

- DDoS 防护解决方案对比

- 购买指南

- 快速入门

- 操作指南

- 最佳实践

- 故障处理

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Anti-DDoS Pro Instance List APIs

- Anti-DDoS Advanced Instance APIs

- Protection Configuration APIs

- ModifyPacketFilterConfig

- ModifyDDoSSpeedLimitConfig

- ModifyDDoSGeoIPBlockConfig

- DescribeListWaterPrintConfig

- DescribeListProtocolBlockConfig

- DescribeListProtectThresholdConfig

- DescribeListPacketFilterConfig

- DescribeListDDoSSpeedLimitConfig

- DescribeListDDoSGeoIPBlockConfig

- DescribeListDDoSAI

- DescribeListBlackWhiteIpList

- DescribeBlackWhiteIpList

- DeleteWaterPrintKey

- DeleteWaterPrintConfig

- DeletePacketFilterConfig

- DeleteDDoSSpeedLimitConfig

- DeleteDDoSGeoIPBlockConfig

- DeleteBlackWhiteIpList

- CreateWaterPrintKey

- CreateWaterPrintConfig

- CreateProtocolBlockConfig

- CreatePacketFilterConfig

- CreateDDoSSpeedLimitConfig

- CreateDDoSGeoIPBlockConfig

- CreateDDoSAI

- CreateBlackWhiteIpList

- SwitchWaterPrintConfig

- ModifyCcBlackWhiteIpList

- DescribeCcGeoIPBlockConfigList

- DescribeCcBlackWhiteIpList

- DeleteCcGeoIPBlockConfig

- DeleteCcBlackWhiteIpList

- CreateCcGeoIPBlockConfig

- CreateCcBlackWhiteIpList

- Intelligent Scheduling APIs

- Alarm Notification APIs

- Resource List APIs

- Connection Configuration APIs

- Statistical Report APIs

- Other APIs

- Data Types

- Error Codes

- 常见问题

- DDoS 高防包(旧)

- DDoS 基础防护

- 服务等级协议

- Anti-DDoS Pro 策略

- 词汇表

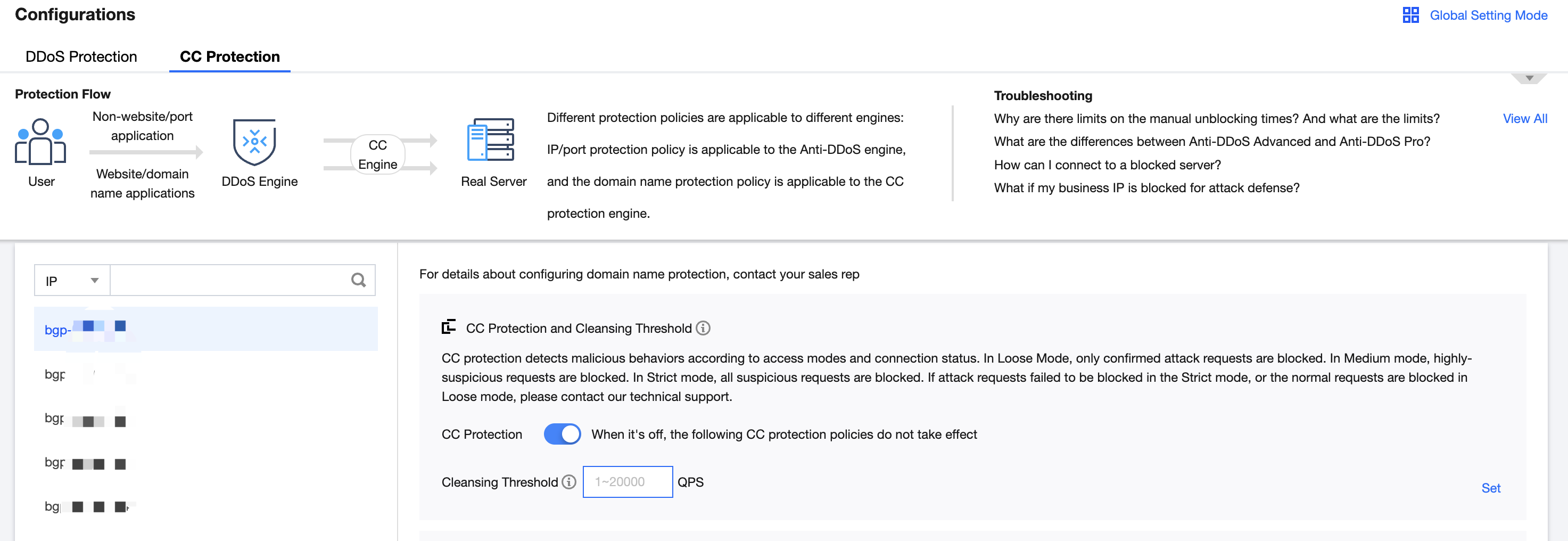

DDoS 高防包提供针对 CC 攻击的防护功能,策略包括防护等级、清洗阈值、精准防护、CC 频率限制等。业务完成接入后,您可以参考本文介绍的 CC 攻击防护策略配置流程,进行相关的配置,更好地保护您的业务。

步骤1:设置清洗阈值

- 登录 DDoS 高防包管理控制台,在左侧导航中,单击防护配置 > CC防护。

- 在 CC 防护页面的左侧列表中,选中高防包的 ID,如“bgp-00xxxxxx”。

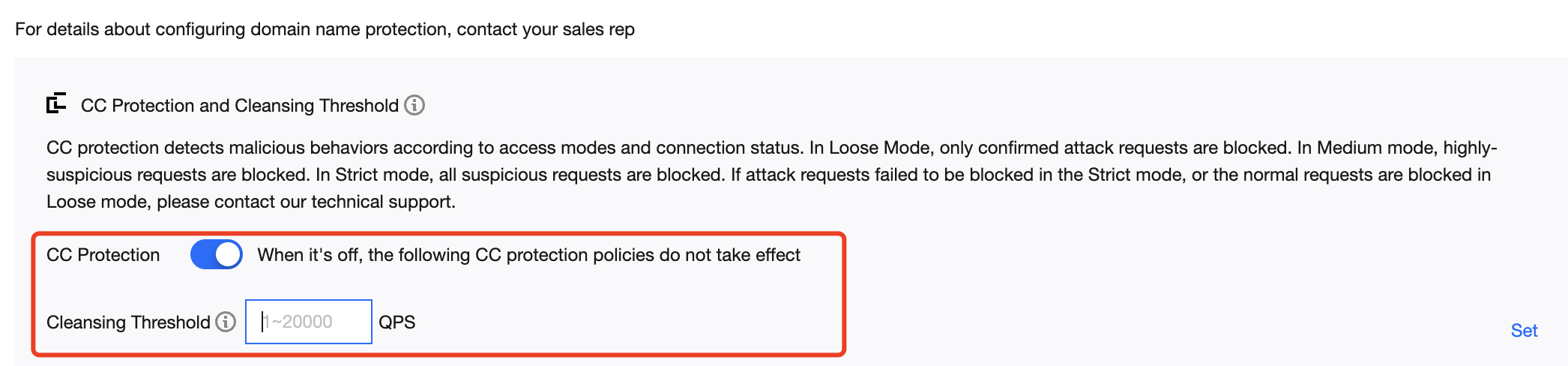

- 在 CC 防护开关及清洗阈值卡片中,单击

开启 CC 防护开关,当防护开启后必须进行清洗阈值设置否则无法使用 CC 防护。

说明:

开启 CC 防护开关,当防护开启后必须进行清洗阈值设置否则无法使用 CC 防护。

说明:- 清洗阈值是 DDoS 高防的 CC 防护开关,具体的阈值可以设置为正常业务峰值的1.5倍。

- 如果没有设置具体的阈值,高防包将不会触发清洗动作,即 CC 防护为关闭状态。当存在 CC 攻击时,控制台所配置的防护等级、精准防护、CC 频率限制相关策略也不会生效,详细说明请参见 CC 防护开关及清洗阈值。

步骤2:设置 CC 防护等级

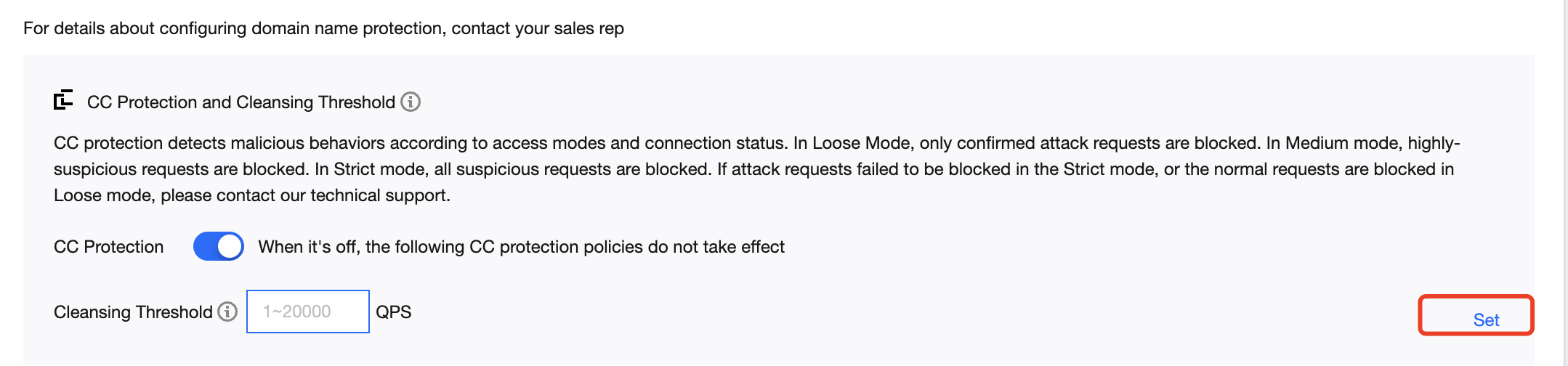

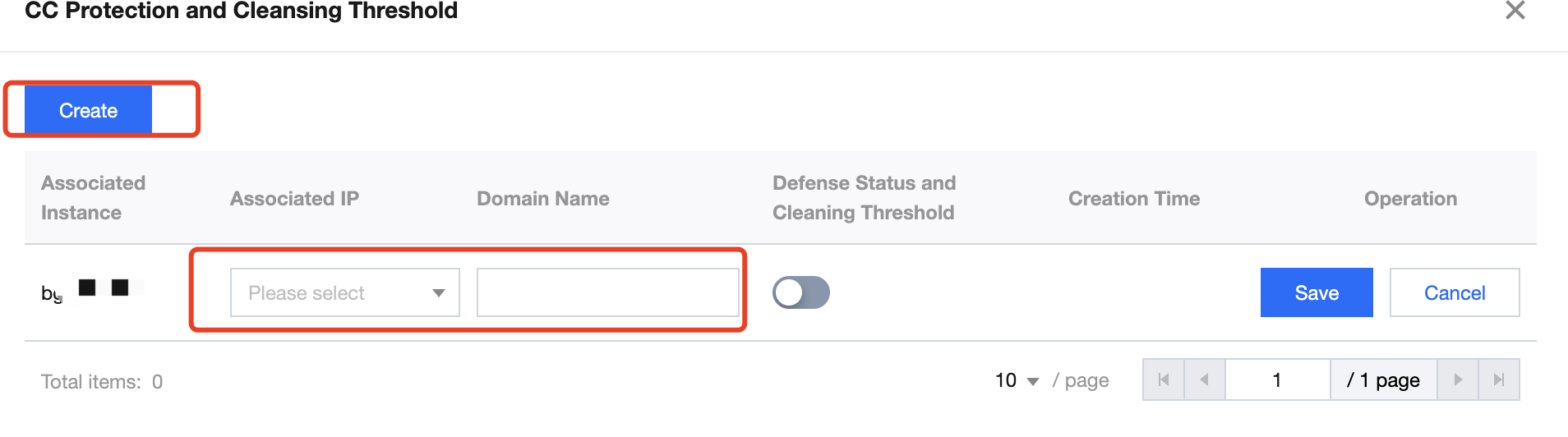

- 在 CC 防护开关和清洗阈值卡片中,单击设置,进入 CC 防护开关和清洗阈值规则列表。

- 在 CC 防护开关和清洗阈值规则列表中,单击左上角新建,选择绑定资源 IP 和所需的域名,设置防护状态及清洗阈值。

说明:

- 新建规则时域名项暂不支持泛域名输入

- 新建规则时,默认 CC 防护开关为打开状态。

- 清洗阈值为默认,业务刚接入的 DDoS 高防包实例的清洗阈值采用默认值,并随着接入业务流量的变化规律,系统自动学习形成一个基线值。并支持对单个域名维度进行清洗阈值自定义设置。

3. 单击保存,添加规则。

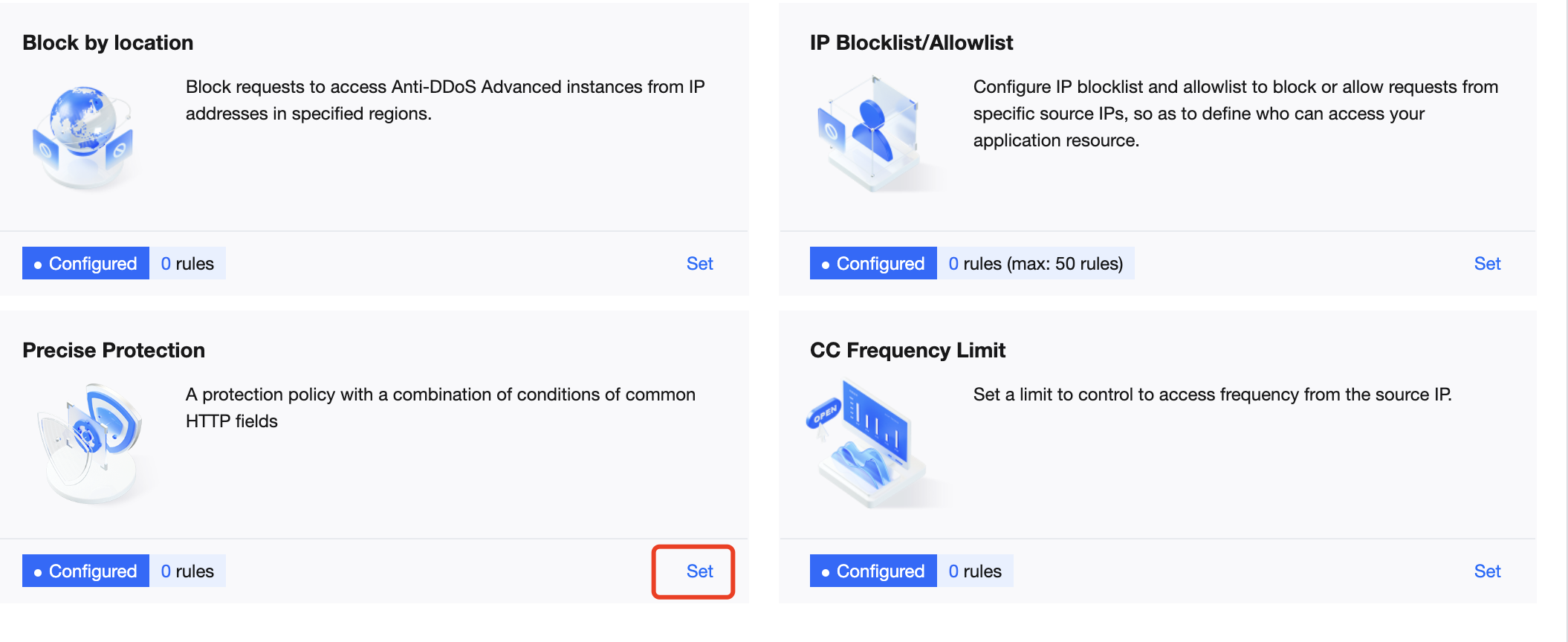

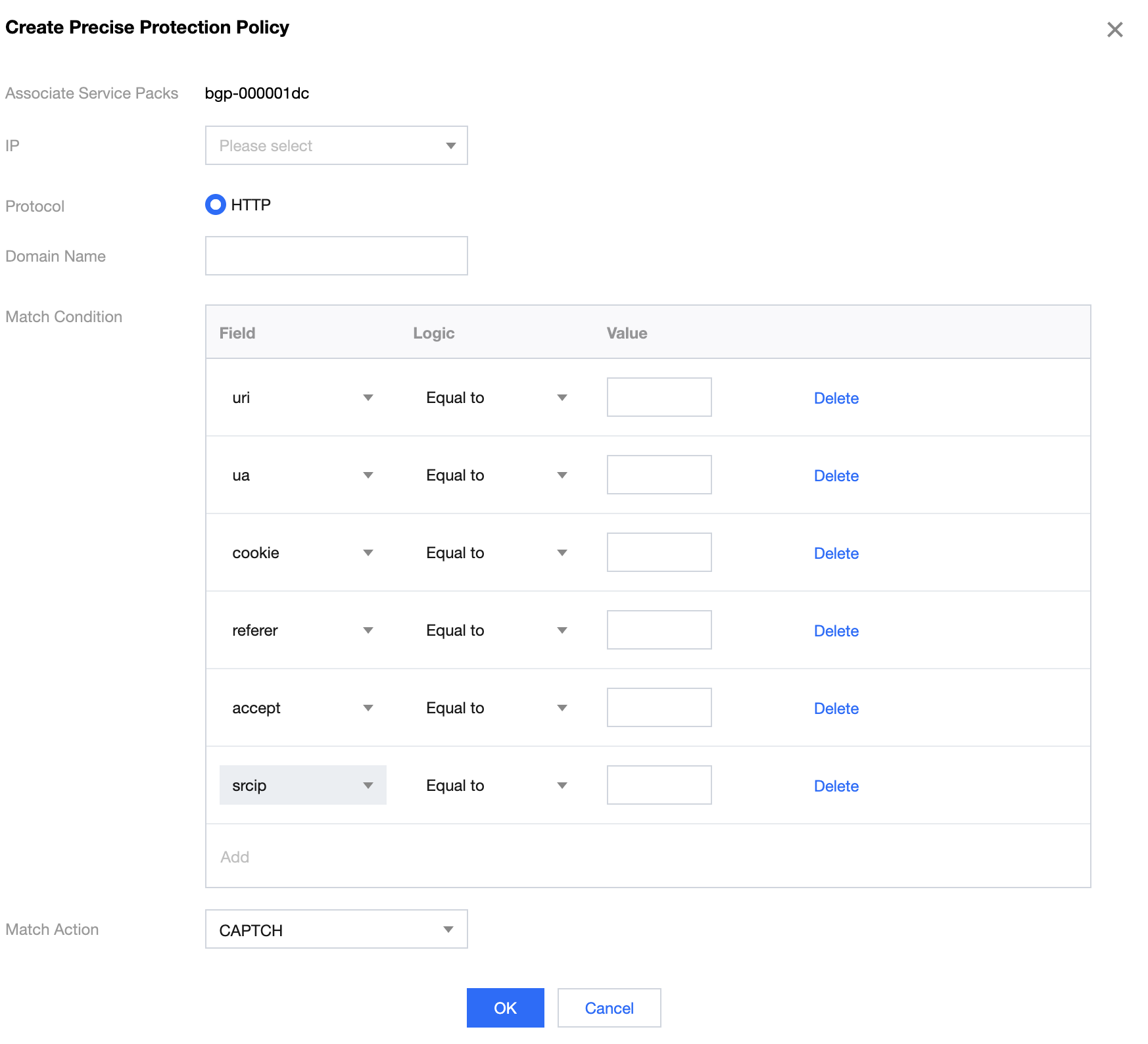

步骤3:设置精准防护策略

攻击发生时,建议通过网络抓包、中间件访问日志、其他防护设备等途径获取攻击请求的具体信息,并结合业务确定攻击特征,完成精准防护策略的配置。

开启精确访问控制后,您可以对常见的 HTTP 字段(例如 URI、UA、Cookie、Referer 及 Accept 等)做条件组合防护策略,筛选访问请求,并对命中条件的请求设置人机校验或丢弃的策略动作。

- 在精准防护卡片中,单击设置,进入精准防护规则列表。

- 在精准防护规则列表中,单击新建,创建精准防护规则,填写相关字段,填写完成后,单击确定即可。详细配置说明,请参见 精准防护。

注意:

- 如果同一条策略中,存在多个 HTTP 字段时,需所有条件都满足才能匹配到此条策略。

- DDoS 高防包暂不支持 HTTPS 业务的精准防护配置,DDoS 高防 IP 可支持 HTTPS 业务的精准防护配置。

字段说明:

| 字段 | 字段描述 |

|---|---|

| uri | 访问请求的 URI 地址。 |

| ua | 发起访问请求的客户端浏览器标识等相关信息。 |

| cookie | 访问请求中的携带的 Cookie 信息。 |

| referer | 访问请求的来源网址,即该访问请求是从哪个页面跳转产生的。 |

| accept | 发起访问请求的客户端希望接受的数据类型。 |

| 匹配条件 | 人机校验和丢弃,

|

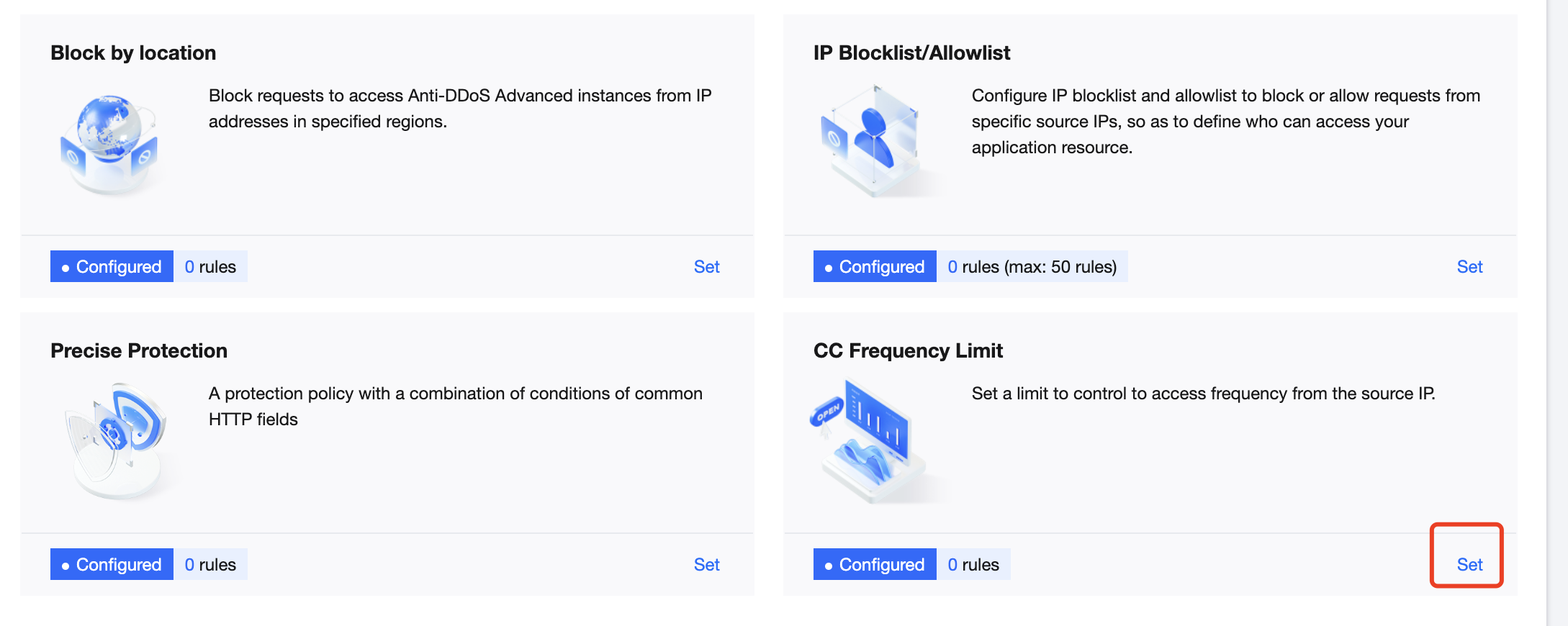

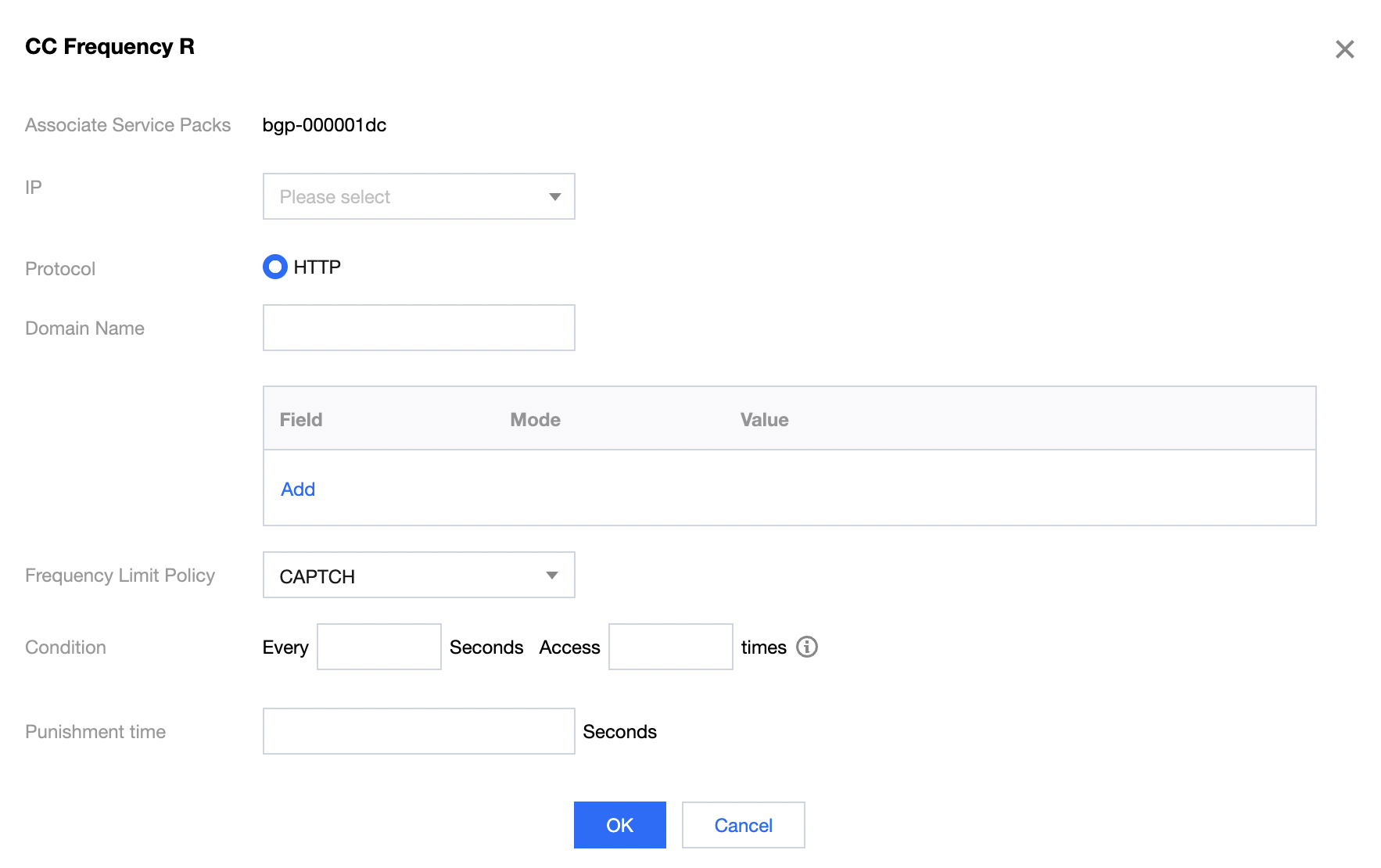

步骤4:设置CC 频率限制

DDoS 高防为已接入防护的网站业务提供频率控制防护策略,支持限制源 IP 的访问频率。您可以自定义频率控制规则,检测到单一源 IP 在短期内异常频繁地访问某个页面时,将设置人机校验或丢弃策略。

- 在右侧 CC 频率限制卡片中,单击设置,进入 CC 频率限制列表。

- 在CC 频率限制列表中,可以新建防护等级,或对已创建的防护等级进行编辑。

说明:

防护等级为 DDoS 高防开启 CC 防护且遭受攻击触发清洗动作时,对流量检测的严格程度,分为五种等级:宽松、攻击紧急、适中、严格、自定义,可根据攻击情况进行选择,详细说明请参见 CC 防护开关及清洗阈值。

- 单击新建,创建频率控制规则,填写相关字段,单击确定即可。详细配置说明,请参见 频率控制。

注意:

- 新增规则在自定义模式下才生效。

- 在配置针对 URI 的 CC 频率限制策略时,需首先配置“/”目录的频率限制,且匹配模式必须设置为等于,配置“/”目录后,才能设置其他目录的 URI 访问频率限制。

- 配置“/”目录的频率限制的具体效果体现为在单位时间内,单个源 IP 请求此域名的“/”目录频率超过阈值,则触发相应的策略动作(人机校验或丢弃)。

- 每个域名在配置“/”目录的频率限制策略后,其他目录的检测时间必须保持一致。

- 当请求 URI 中存在不固定字符串时,可通过匹配模式包含配置来解决,即对 URI 中相同的前缀进行匹配。

字段说明:

| 字段 | 字段描述 |

|---|---|

| Cookie | 访问请求中的携带的 Cookie 信息。 |

| User-Agent | 发起访问请求的客户端浏览器标识等相关信息。 |

| Uri | 访问请求的 URI 地址。 |

| 频率限制策略 | 人机校验和丢弃,

|

| 检查条件 | 根据业务情况设置访问频次。建议输入正常访问次数的2倍 - 3倍,例如,网站人平均访问20次/分钟,可配置为40次/分钟 - 60次/分钟,可依据被攻击严重程度调整。 |

| 惩罚时间 | 最长为一天。 |

是

是

否

否

本页内容是否解决了您的问题?